Differenze tra le versioni di "AdminGuide:Service:SSLSettings"

| (7 versioni intermedie di uno stesso utente non sono mostrate) | |||

| Riga 12: | Riga 12: | ||

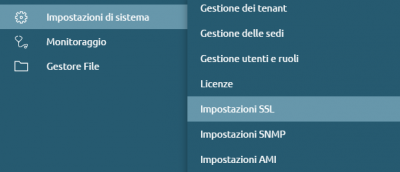

Per raggiungere la sezione delle impostazioni SSL, è sufficiente seguire il percorso '''"Impostazioni di sistema > Impostazioni SSL"''' come mostrato nella figura a destra. | Per raggiungere la sezione delle impostazioni SSL, è sufficiente seguire il percorso '''"Impostazioni di sistema > Impostazioni SSL"''' come mostrato nella figura a destra. | ||

=== Gestione delle CA affidabili === | === Gestione delle CA affidabili === <!--T:4--> | ||

In questa sezione è presente la lista delle Certification Autority dei vendor dei telefoni che la centrale ritiene valide per autenticare un certificato client. | In questa sezione è presente la lista delle Certification Autority dei vendor dei telefoni che la centrale ritiene valide per autenticare un certificato client. | ||

| Riga 39: | Riga 39: | ||

È necessario quindi caricare sia la CA intermedia che il certificato server. | È necessario quindi caricare sia la CA intermedia che il certificato server. | ||

===Gestione del certificato del server=== <!--T: | ===Gestione del certificato del server=== <!--T:12--> | ||

In questa sezione è possibile caricare il certificato del server in un singolo file ''.pem''. | In questa sezione è possibile caricare il certificato del server in un singolo file ''.pem''. | ||

<!--T: | <!--T:13--> | ||

Di default, su tutti i Kalliope, è presente un certificato self assigned che è emesso da una CA autogenerata e interna alla centrale. | Di default, su tutti i Kalliope, è presente un certificato self assigned che è emesso da una CA autogenerata e interna alla centrale. | ||

<!--T: | <!--T:14--> | ||

È possibile | È possibile creare un nuovo certificato CSR (Certificate Signing Request), premendo su "Crea nuovo CSR" e inserendo: | ||

<!--T: | <!--T:15--> | ||

i dettagli del nuovo certificato: | i dettagli del nuovo certificato e le identità aggiuntive: | ||

* Stato | * Stato | ||

* Provincia | * Provincia | ||

| Riga 59: | Riga 58: | ||

* E-mail | * E-mail | ||

<!--T:16--> | |||

[[File:Crea nuovo csr.PNG|700px]] | |||

=== Gestione dell'autorità di certificazione locale === <!--T:17--> | |||

In questa sezione si possono osservare i '''dettagli del certificato di root''' e la '''lista dei certificati emessi'''. | |||

<!--T:18--> | |||

È anche possibile: | |||

* emettere un nuovo certificato premendo su "Emetti nuovo certificato" e inserendo i dettagli del nuovo certificato e le identità aggiuntive: | |||

** Installa come un certificato del server | |||

** Stato | |||

** Provincia | |||

** Località | |||

** Ente | |||

** Reparto | |||

** Nome comune | |||

** E-mail | |||

<!--T:19--> | |||

* Scaricare il certificato di root della CA locale (.pem) | |||

* Scaricare il certificato di root della CA locale (.der) | |||

* Eliminare l'autorità di certificazione locale | |||

</translate> | </translate> | ||

Versione attuale delle 16:09, 9 gen 2023

Torna a AdminGuide:Service

Descrizione del Servizio

La sezione impostazioni SSL (Secure Sockets Layer) contiene la gestione delle CA (Certification Authority) affidabili.

Configurazione del Servizio

Per raggiungere la sezione delle impostazioni SSL, è sufficiente seguire il percorso "Impostazioni di sistema > Impostazioni SSL" come mostrato nella figura a destra.

Gestione delle CA affidabili

In questa sezione è presente la lista delle Certification Autority dei vendor dei telefoni che la centrale ritiene valide per autenticare un certificato client.

Difficilmente il certificato del server viene emesso direttamente da una delle CA presenti nel telefono, poiché sono CA di tipo no root. Spesso i certificati sono emessi da CA intermedie.

N.B. È importante ricordare la corretta sequenza della catena: CA root > CA intermedia > certificati server

La CA root emette un certificato per una CA intermedia e quest’ultima emette i certificati server.

Bisogna quindi caricare il certificato server composto da certificato vero e proprio e chiave privata e le CA intermedie che servono per costruire la catena di trust fino alla CA root.

I certificati devono essere messi insieme dentro un unico file .pem. Il telefono quindi fornisce il certificato client, il certificato viene validato dal pbx usando le CA affidabili presenti nel pannello.

Se il certificato viene ritenuto valido e sia il CN (common name) che il MAC address coincidono col file che sta richiedendo, allora tutto corrisponde, la sessione si chiude e può partire il download del file di provisioning.

Mentre sui browser sono spesso precaricate CA intermedie, nei telefoni, per ragioni di occupazione di memoria ci sono solo le CA root. Se carichiamo sulla macchina solo il certificato server firmato da una intermedia (firmata da una CA root), ma il server passa al telefono solo il proprio certificato e non quello intermedio, questo non è ritenuto valido dal telefono.

È necessario quindi caricare sia la CA intermedia che il certificato server.

Gestione del certificato del server

In questa sezione è possibile caricare il certificato del server in un singolo file .pem.

Di default, su tutti i Kalliope, è presente un certificato self assigned che è emesso da una CA autogenerata e interna alla centrale.

È possibile creare un nuovo certificato CSR (Certificate Signing Request), premendo su "Crea nuovo CSR" e inserendo:

i dettagli del nuovo certificato e le identità aggiuntive:

- Stato

- Provincia

- Località

- Ente

- Reparto

- Nome comune

Gestione dell'autorità di certificazione locale

In questa sezione si possono osservare i dettagli del certificato di root e la lista dei certificati emessi.

È anche possibile:

- emettere un nuovo certificato premendo su "Emetti nuovo certificato" e inserendo i dettagli del nuovo certificato e le identità aggiuntive:

- Installa come un certificato del server

- Stato

- Provincia

- Località

- Ente

- Reparto

- Nome comune

- Scaricare il certificato di root della CA locale (.pem)

- Scaricare il certificato di root della CA locale (.der)

- Eliminare l'autorità di certificazione locale